Explotación y administración de sistemas en red local. Facilidades de gestión.

Sumario

- 1 Introdución

- 2 Explotación y administración de sistemas en red local

- 3 Red de área local - LAN

- 4 Clientes

- 5 Instalación e configuración de sistemas en red local - Entornos Windows

- 5.1 Características de Windows Server

- 5.2 Configuración

- 5.2.1 Directivas de seguridad local

- 5.2.2 Administración de usuarios y grupos

- 5.2.3 Agregar roles y características básicas

- 5.2.4 Administrador de discos

- 5.2.5 Cuotas de disco

- 5.2.6 Permisos

- 5.2.7 Apagado o reinicio

- 5.2.8 Servicios del sistema

- 5.2.9 Programador de tareas

- 5.2.10 Monitorización del sistema

- 5.2.11 Gestión de procesos

- 5.2.12 Servidor de impresión

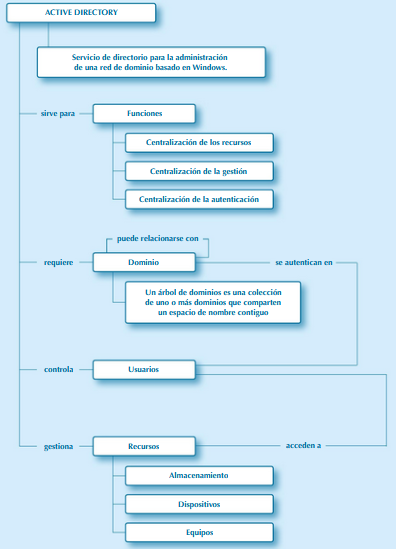

- 5.2.13 Active Directory

- 5.2.14 Administración de la red

- 5.2.15 PowerShell

- 6 Instalación e configuración de sistemas en red local - Entornos Linux

- 6.1 Actualización del sistema operativo

- 6.2 Configuración

- 6.2.1 Administración de usuarios

- 6.2.2 Administración de paquetes

- 6.2.3 Administrador de discos

- 6.2.4 Monitor de recursos

- 6.2.5 Permisos

- 6.2.6 Gestión y control de procesos

- 6.2.7 Otras configuraciones

- 6.2.8 Administración de la red

- 6.2.9 Iptables

- 6.2.10 Servidor de impresión y de archivos

- 6.2.11 LDAP

- 7 Facilitades de gestión

- 8 Conclusións

- 9 Bibliografía

- 10 Referencias

Introdución

Hablar de RMON y SNMP Zabbix y nagios

Explotación y administración de sistemas en red local

Funciones del administrador de la red

ITIL v4

Red de área local - LAN

El primer paso es establecer y documentar los objetivos de diseño de la propia red. Estos objetivos son específicos para cada situación:

- Funcionalidad

- La red debe permitir que los usuarios cumplan con sus requisitos laborales. La red debe suministrar conectividad de usuario a usuario y de usuario a aplicación con una velocidad y confiabilidad razonables.

- Escalabilidad

- La red debe poder aumentar de tamaño. Es decir, el diseño original debe aumentar de tamaño sin que se produzcan cambios importantes en el diseño general.

- Adaptabilidad

- La red debe diseñarse teniendo en cuenta futuras tecnologías. La red no debería incluir elementos que limiten la implementación de nuevas tecnologías a medida que éstas van apareciendo.

- Facilidad de administración

- La red debe estar diseñada para facilitar su monitoreo y administración, con el objeto de asegurar una estabilidad de funcionamiento constante.

Para que una LAN sea efectiva y satisfaga las necesidades de los usuarios, se la debe diseñar e implementar de acuerdo con una serie planificada de pasos sistemáticos. En primer lugar, debe analizarse la situación actual y la proyectada

El proceso destinado a recabar información ayuda a aclarar e identificar cualquier problema de red actual, y debe incluir:

- El historial de la organización y su estado actual

- Crecimiento proyectado

- Políticas operativas y los procedimientos de administración

- Los sistemas y procedimientos de oficina y los puntos de vista de las personas que utilizarán las LAN.

Esta documentación permite una estimación informada de los costos y líneas temporales para la implementación de diseño de LAN. Es importante comprender los problemas de rendimiento de cualquier red.La disponibilidad mide la utilidad de la red.

Algunos términos que afectan la disponibilidad son las siguientes:

- Tasa de transferencia

- Tiempo de respuesta

- Acceso a los recursos

En redes de área local, es posible que sea necesario transportar datos de voz y de vídeo a través de la red. Estos servicios requieren un ancho de banda mucho mayor que el que está disponible en la red o el backbone.

Para aumentar la disponibilidad, se pueden agregar más recursos pero esto aumenta el costo de la red.

Los diseños de red deben suministrar la mayor disponibilidad posible maximizando el ancho de banda y el rendimiento al menor costo posible. Una LAN que no puede suministrar información veloz y precisa a los usuarios no resulta util. Se deben tomar medidas para asegurar que se cumplan los requisitos de información de la organización y de sus trabajadores.

Configuración de accesos remotos

Proxy

Un proxy é un software intermediario nas comunicacións entre un cliente e un servidor necesario cando ambos se atopan en redes independentes que non permiten la comunicación directa.

O proxy realiza as peticións do cliente no seu nome ó servidor; e unha vez que recibe as respostas remítellas o cliente.

Existen dúas modalidades: o proxy directo ou forward proxy, e o proxy inverso ou reverse proxy:

Un proxy directo ou forward proxy funciona coma un servidor para o cliente.

Un proxy inverso ou reverse proxy colócase en fronte doutro servidor o que suplanta sen o coñocemento do cliente; porén os proxies inversos están máis relacionados coa alta disponibilidade.

Firewall

Devesas (firewalls)

Unha devesa (cortafuegos ou firewall) é unha parte dun sistema ou red deseñado para bloquear o acceso non autorizado.

Trátase dunha aplicación, parte dun sistema operativo, dispositivo hardware, ou unha combinación dos anteriores, configurados para filtrar, permitir, limitar ou cifrar o tráfico entre interfaces, terminais e redes en base a unhas normas e criterios (IP, DNS, paquetes, puertos, aplicaciones, procesos, etc.).

VPN

Una rede privada virtual o VPN es una tecnología de red que permite extender el alcance de una red LAN a través de las infraestructuras de rede pública (Internet).

Con esto se elimína la necesidad de que os integrantes de la comunicación estén físicamente conectados entre sí ya que esta conexión se realiza a través de Internet; esto es, los dispositivos ubicados en la LAN podrán transferir datos sobre la rede públiac como si se encontrasen en la red privada sin límites en lo referente a funcionalidad y seguridad.

Para poder implementar este tipo de tecnología es preciso el establecimiento de una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de las dos.

Tendencias en el crecimiento de redes locales

Si en la explotación del sistema detectamos que los sistemas están al límite, podemos tomar algunas medidas relacionadas con las nuevas tecnologías

Escalado con virtualización

Es importantedimensionar correctamente los sistemas, y con el tiempo, durante la explotación podemos detactar que es necesario un escalado para cumplir con los requisitos de rendimiento

- escalado vertical

- Se consigue aumentando los recursos(procesamiento, memoria o almacenamiento) del equipo

- escalado horizontal

- Se consigue aumentando el número de dispositivos que atienden la carga de trabajo formando un cluster, que mediante un balanceador distribuye el trabajo mediante diferentes algoritmos

En el escalado horizontal, una posibiliidad es añadir nuevas máquinas virtualizadas, que permitan garantizar redundancia, alta disponibilidade y posibiliten el balanceo de carga.

10 Gigabit Ethernet

10 Gigabit Ethernet (XGbE o 10GbE) es el más reciente (año 2003) y más rápido de los estándares Ethernet. IEEE 802.3ae define una versión de Ethernet con una velocidad nominal de 10 Gbit/s, diez veces más rápido que gigabit Ethernet.

Redes inalámbricas

El nombre técnico de este futuro estándar de WiFi es IEEE 802.11be Extremely High Throughput (EHT); comercialmente será conocido como WiFi 7. Funcionará en las bandas de 2,4 GHz, 5 GHz y 6 GHz.

Clientes

Despliegue automatizado en red de los nuevos clientes

WDS

Windows Deployment Services es una herramienta de Microsoft diseñada especialmente para Windows Server. Es el sucesor de Remote Installation Services utilizado el Windows Imaging Format (WIM) para el despliegue de sistemas operativos Windows; pero también es compatible con otros sistemas operativos.

WDS es un rol para la distribución masiva de sistemas operativos Windows a través de la red utilizando el PXE (Preboot eXecution Environment). La idea de este servicio, es que el cliente se conecta por PXE al servidor, y este le despliega automáticamente un sistema operativo. Para que esto ocurra, la BIOS del ordenador cliente debe soportar el arranque por red o PXE (prácticamente todas las tarjetas de red nuevas lo soportan) y en el servidor debemos instalar WDS.

Clonezilla server

Clonezilla es un software libre de recuperación de una imagen creada de un sistema operativo, tiene diversas funcionalidades como crear una imagen del sistema o eliminarla o por ejemplo eliminar una partición

Clonezilla Server se utiliza para clonar simultáneamente muchos computadores a través de una red. Esto se hace usando un servidor DRBL (Diskless Remote Boot in Linux) y estaciones de trabajo que puede arrancar desde una red.

Gestión de la configuración

Puppet

Puppet es una herramienta de gestión de la configuración de código abierto escrita en Ruby.

Puppet es una herramienta diseñada para administrar la configuración de sistemas similares a Unix y a Microsoft Windows de forma declarativa. El usuario describe los recursos del sistema y sus estados utilizando el lenguaje declarativo que proporciona Puppet. Esta información es almacenada en archivos denominados manifiestos Puppet. Puppet descubre la información del sistema a través de una utilidad llamada Facter, y compila los manifiestos en un catálogo específico del sistema que contiene los recursos y la dependencia de dichos recursos. Estos catálogos son ejecutados en los sistemas de destino

Chef

Chef es una herramienta de gestión de la configuración escrito en Ruby. Para la escritura de configuración usa recipes (Recetas). Estas recipes contienen recursos que deben ser configurados en el estado declarado por ellas. Chef se puede utilizar como una herramienta de cliente-servidor o utilizarse en modo aislado.

Ansible

Ansible es una plataforma de software libre para configurar y administrar ordenadores. Combina instalación multi-nodo (es decir: permite desplegar configuraciones de servidores y servicios por lotes), ejecuciones de tareas ad hoc y administración de configuraciones.

Ansible es un proyecto de código abierto implementado en Python y tiene una arquitectura con módulos que pueden manejar prácticamente cualquier sistema operativo, entorno de nube y herramienta o marco de administración del sistema.

El diseño de Ansible contempla:

- Mínimo por naturaleza

- Los sistemas de administración no deben imponer dependencias adicionales.

- Consistente

- Seguro

- Ansible no instala agentes vulnerables en los nodos. Maneja las máquinas remotamente a través de SSH, su único requisito junto con Python

- Alta confiabilidad

- El modelo de idempotencia es aplicado para las instalaciones y configuraciones, para prevenir efectos secundarios en la ejecución repetitiva de guiones (scripts)

- Suave curva de aprendizaje

- Los playbooks o libretos usan un lenguaje descriptivo simple, basado en YAML.

Instalación e configuración de sistemas en red local - Entornos Windows

La última versión de sistema operativo de servidor de Microsot es Windows Server 2019, basada en Windows Server 2016 pero incluyendo mejoras e innovaciones en cuatro puntos clave:

- nube

- segurida

- plataforma de aplicaciones

- infraestructuras hiperconvergentes (HCI): una HCI permite combinar los recursos, el almacenamiento y la red en un solo sistema.

A diferencia de las soluciones convergentes, que depende del hardware, los sistemas hiperconvergentes integran todos los componentes de un centro de datos por medio de software.

Características de Windows Server

Windows Server es muy similar al sistema operativo de escritorio Microsoft Windows, pero en este caso está orientado a servidores. Aparentemente, en su versión con interfaz gráfica de usurario (GUI) es casi como su versión de escritorio, pero con herramientas y servicios específicos para su función como servidor.

Mientras que una organización que se decante por un sistema Linux debe recurrir a diferentes proveedores de software, instalarlos y configurarlos por separado; con el sistema de Microsoft se cubren todos los servicios con software de la propia compañía Microsoft. Se garantiza, así, una perfecta integración y funcionalidad entre todos ellos, como, por ejemplo, la implementación Internet Information Services (ISS), que contienen los servicios básicos como HTTP, FTP, SMTP, NNTP, DHCP y DNS, todos integrados en un único componente.

Windows Server es un sistema operativo que va liderando el mercado en los centros de datos de las corporaciones, pero que recientemente se ha ido adaptando para competir en internet, ganando muchos partidarios para la computación en la nube.

Incorpora Active Directory Federation Services para la autenticación de usuarios y equipos mediante LDAP (Lightweight Directory Access Protocol). Las últimas versiones ofrecen la posibilidad de prescindir de su interfaz gráfica característica, obteniendo un entorno de consola al estilo Linux con el consecuente ahorro de memoria.

Configuración

Directivas de seguridad local

Ciertos parámetros de seguridad pueden no adaptarse a nuestras necesidades tras la instalación sea por ser excesivamente restrictivas la configuración o por lo contrario.

En las Directivas de seguridad local podemos ajustar algunas de ellas: Inicio -> Herramientas administrativas -> Directiva de seguridad local

Podemos ver y configurar las directivas asociadas a las cuentas de usuario locales en:

Directivas de cuentas -> Directiva de contraseñas

Configurando estas opciones:

- Requisitos de contraseña compleja

- Exigir historial de contraseñas

- Longitud mínima de la contraseña

- Vigencia máxima y mínima de la contraseña

Administración de usuarios y grupos

Podemos acceder desde la administración del servidor:

Herramientas -> Administración de equipos

Aquí podremos agregar, modificar y eliminar usuarios y grupos.

El concepto de grupo se entiende como un conjunto de usuarios (o cualquier otro objeto) que puede administrarse como una unidad con el fin de simplificar algunas tareas, como su administración, asignando al grupo permisos, que afectarán a todos sus miembros.

El proceso para la creación de grupos es muy similar a la creación de usuarios, con la salvedad de que se pueden añadir usuarios a los grupos.

Agregar roles y características básicas

Para agregar un rol, servicio o característica en el servidor Windows Server, podemos seguir dos procedimientos.

En el primero se utiliza el asistente para agregar roles y características que encontramos en la herramienta Administrador del servidor, y en el segundo se emplean comandos en Windows PowerShell.

Mediante interfaz gráfica, se debe elegir Agregar roles y características en el menú Administrar del Administrador del servidor

Copia de seguridad

La característica copia de seguridad no viene instalada por defecto; muy posiblemente sea recomendable.

Realizar una copia de seguridad, tanto esporádica como programada, es una de las tareas más importantes que se deben realizar en un servidor, ya sea de todas las unidades de almacenamiento o solo alguna de ellas. Para realizar una copia de seguridad una vez instalada la característica, accedemos a la herramienta Copias de seguridad y, para ello, recurrimos al Administrador del servidor.

Administrador de discos

El complemento Administración de discos permite administrar los discos duros y los volúmenes o particiones que contienen. Con esta herramienta es posible crear y eliminar particiones, dar formato a volúmenes, tanto en FAT y FAT32 como NTFS, y convertir discos básicos en discos dinámicos y viceversa.

Para iniciar el administrador de discos, debemos acceder a

Herramientas administrativas -> Administración de equipos -> Administración de discos.

En los discos con registro de inicio maestro o MBR, se pueden crear hasta cuatro particiones primarias o hasta tres particiones primarias y una partición extendida, dentro de la cual se pueden establecer tantas unidades lógicas como se deseen. En los discos de tabla de partición GUID (GPT), se pueden crear hasta 128 particiones primarias.

El administrador de discos, además, permite usos más avanzados, como la conversión de los discos en dinámicos, la gestión del tipo de partición MBR o GPT o la creación de discos virtuales VHD.

Cuotas de disco

Para poder administrar estas cuotas, es necesario recordar que este rol de Servicios de archivos y almacenamiento ya que no viene instalado por defecto.

Una vez instalado, en la herramienta Administración de cuotas del complemento servidor de archivos Administrador de recursos, se pueden realizar las siguientes tareas:

- Crear cuotas para limitar el espacio asignado a un volumen o carpeta y generar notificaciones cuando se vaya a superar el límite establecido.

- Generar cuotas automáticas aplicables a todas las carpetas existentes en un volumen o una carpeta y a todas las subcarpetas que se creen en adelante.

- Definir plantillas de cuota a nuevos volúmenes o carpetas.

Permisos

En un servidor, el acceso a una carpeta está determinado por dos conjuntos de permisos:

- los permisos de recurso compartido definidos en una carpeta

- los permisos NTFS.

Los permisos de acceso final en una carpeta compartida se determinan teniendo en cuenta las entradas de permiso de recurso compartido y de NTFS, aplicándose siempre los permisos más restrictivos.

Los permisos de carpetas o recursos compartidos se aplican únicamente a carpetas y serán de aplicación para todo el contenido de dicha carpeta y todos los archivos y las subcarpetas que contenga:

- Control total: realizar cualquier tarea.

- Cambiar: crear, eliminar y modificar archivos y carpetas.

- Lectura: leer y ejecutar.

Los permisos NTFS afectarán siempre, es decir, ya sea accediendo remotamente al recurso trabajando localmente, ya que estos permisos residen en el sistema de archivos y son propios de las unidades con formato NTFS:

- Control total: leer, cambiar, crear y ejecutar.

- Lectura y ejecución: ver el contenido y ejecutar programas de una carpeta.

- Modificar: cambiar los ficheros y las carpetas, pero sin crear ni eliminar ficheros o carpetas nuevas.

- Lectura: ver y abrir el contenido.

- Escritura: crear y cambiar los ficheros y las carpetas existentes.

- Mostrar el contenido de la carpeta.

Apagado o reinicio

Se puede hacer a través de la consola, y a través del comando shutdown:

- Para apagar el sistema: Shutdown /s/t 0

- Para reiniciar el sistema: Shutdown /r/t 0

Servicios del sistema

Un servicio es un programa o aplicación en ejecución en segundo plano, independientemente de tener una aplicación abierta en primer plano, ya que está hecho para ejecutarse sin que sea vivible para el usuario. Windows Server ofrece herramientas que permiten administrar y configurar un servicio tanto local como remotamente. Las tareas más comunes asociadas con la administración de los servicios son:

- iniciar

- detener

- reiniciar

- reanudar tras una pausa

- deshabilitar

- cambiar la forma en que se inician.

Hay algunos servicios que no se permiten detenerse una vez arrancado y sólo se detienen cuando se apaga el equipo.

Programador de tareas

Útil para programar ciertas tareas periódicas para que se realicen automáticamente sin que el usuario ni el administrador tengan que estar pendiente de ellas.

Dentro del menú Herramientas, elegimos Programador de tareas.

En la configuración de la tarea, el desencadenador es el criterio que se debe cumplir para iniciar su ejecución.

Hay dos tipos:

- En función del tiempo

- la tarea o las tareas se programan para un determinado momento, ya sea un día a una hora, ciertos días, todos los días, etc.

- En función de un evento

la tarea o las tareas se programan para que se realicen cuando

Monitorización del sistema

El Monitor de rendimiento de Windows Server permite comprobar cómo están afectando en tiempo real los programas que haya en ejecución al rendimiento y, además, nos permite almacenar estos datos para que se puedan analizar en el futuro.

De forma predeterminada, disponemos de un resumen del sistema, incluyendo información sobre el disco físico, el procesador, la interfaz de red y la memoria.

El Monitor de recursos proporciona información más detallada con solo hacer clic sobre Abrir el Monitor de recursos. Aquí encontraremos unos gráficos de rendimiento que incluyen aspectos del sistema, tales como CPU, disco, red y memoria principal, pudiendo desplegar cada una de las solapas para ver en detalle cada uno de ellos.

Gestión de procesos

Un proceso es un programa o aplicación en ejecución que se ejecuta en primer plano y con el que podemos interactuar.

El administrador de tareas es la herramienta de Windows que nos permite gestionar los procesos, de forma que podremos conocer los procesos y los programas que se están ejecutando, así como el estado de los mismos.

Para iniciar el administrador de tareas de Windows, la forma más sencilla es pulsando la combinación de teclas CTRL+ALT+SUPR y seleccionar Administrador de tareas.

En la pestaña Detalles disponemos de la vista clásica de procesos con más información, y, pulsando con el botón secundario del ratón sobre el proceso, accedemos a una serie de acciones que se pueden llevar a cabo:

- Cambiar la prioridad de un proceso. Es importante tener en cuenta que el propio sistema operativo asigna recursos a un proceso tomando su prioridad como referencia: cuanto mayor sea el nivel de prioridad, más recursos se asignarán. El nivel de prioridad normal es el predeterminado.

- Cambiar la afinidad de un proceso. En microprocesadores de varios núcleos o en equipos multiprocesador es posible indicar para cada proceso en qué núcleo(s) o microprocesador se debe ejecutar.

- Terminar un proceso. Detener un proceso y sus subprocesos. Esta acción fuerza la finalización del mismo.

- Ubicación del ejecutable. Permite conocer dónde se encuentra almacenado el ejecutable que inició el proceso.

Administrar procesos desde el Símbolo del sistema (CMD) es posible mediante el comando tasklist. Por ejemplo, si queremos mostrar información detallada sobre todos los procesos que se están ejecutando actualmente, hay que escribir:

tasklist /V /FI "STATUS eq running".

Servidor de impresión

Un servidor de impresión da la posibilidad de compartir y usar una impresora de forma remota, evitando realizar esta tarea en impresoras diferentes y la instalación de la aplicación con la que se desarrolla el trabajo.

El rol de Servidor de impresión permite usar diversas impresoras dentro de la red local.

La opción Impresión en Internet crea un sitio web donde los archivos de impresión de los usuarios serán administrados.

Para crear el grupo de impresoras, simplemente se accede al cuadro de diálogo Propiedades de la primera impresora que desee incluir en el grupo y se sigue la ruta:

Puertos -> casilla de verificación Activar agrupación de impresoras.

Active Directory

AD aporta la capacidad de establecer un único punto de control para organizar, controlar y administrar el acceso a los recursos de la red.

Para un administrador de redes la mejor manera de intercambiar información entre equipos de forma eficiente, es crear un dominio de sistemas, para centralizar la información y la seguridad en uno o varios servidores.

Windows Server emplea el concepto de directorio, que consiste en una estructura jerárquica que guarda información sobre objetos en la red implementada como una base de datos.

AD es una herramienta de Microsoft que proporciona el servicio de directorio de una red de Windows Server, que guarda la información de los recursos de la red y permite el acceso de los usuarios y de las aplicaciones a dichos recursos. Es un modelo para organizar, controlar y administrar el acceso a los recursos de la red. Permite gestionar todos los aspectos anteriores sin la necesidad de tener que actuar en cada uno de los equipos que integran la organización.

Cuando un usuario inicia sesión con sus credenciales, es identificado por AD, que verifica dichas credenciales y envía al ordenador la información relativa a dicho usuario. De este modo, el usuario arranca su sistema operativo teniendo acceso a todos sus documentos, imágenes, recursos en línea y demás archivos a los que tenga permitido el acceso.

Existe una serie de conceptos que se deben tener muy claros para comprender el funcionamiento de AD:

- Dominio

- Un dominio en AD es un conjunto de ordenadores conectados a una red, que cuentan con un equipo servidor para administrar las cuentas de usuario y credenciales. AD es también un controlador de dominio, ya que podremos crear distintos dominios y gestionar los permisos e interacción en cada uno de ellos. A esta relación entre dominios se le denomina: relación de confianza.

- Confianza

- Es la relación existente entre dos dominios, dos árboles o dos bosques.

- Objeto

- Es el nombre genérico que utilizamos para referirnos a cualquier componente dentro de un directorio. Estos objetos pueden ser de tres tipos:

- Usuarios

- credenciales de acceso a estaciones de trabajo.

- Recursos

- elementos a los que cada usuario podrá acceder según sus permisos, ya sean carpetas compartidas, impresoras, etc.

- Servicios

- funcionalidades a las que cada usuario puede acceder, por ejemplo, el correo electrónico.

- Unidad organizativa

- Es un contenedor de objetos como impresoras, usuarios, grupos etc., organizados mediante subconjuntos, estableciendo así una jerarquía.

- Árbol

- Es un conjunto de dominios, los cuales dependen de una raíz común y están organizados en una determinada jerarquía, también llamada DNS común. Esta estructura permite identificar unos dominios de otros. Por ejemplo, el dominio cifprodolfoucha.es y daw.cifprodolfoucha.es pertenecen al mismo árbol de dominio; pero, sin embargo, cifprodolfoucha.es y aulasdelcentro.es no pertenecen al mismo árbol.

- Bosque

- Un bosque es la suma de todos los dominios existentes contenidos en él.

Instalación del directorio activo

Para usar AD se necesita:

- disponer de un sistema operativo Windows Server.

- una dirección IP fija

- el protocolo TCP/IP instalado.

- un servidor DNS

- un sistema de archivos compatible con Windows, por ejemplo, NTFS.

Cumpliendo estos requisitos, se debe instalar marcando Servicios de dominio de Active Directory, y se debe promover el servidor a controlador de dominio, para iniciar el asistente de configuración.

Administración del directorio activo

- A través de Usuarios y equipos de Active Directory, se puede crear todo tipo de objetos en el dominio (usuarios, grupos, unidades organizativas, equipos, etc.) de una manera sencilla y gráfica.

- Para crear una cuenta de equipo, se ha de volver a la herramienta Usuarios y equipos de Active Directory, bien desde el menú Herramientas del Administrador del Servidor. Es recomendable mantener a las cuentas de equipo en una OU separada de las cuentas de usuario.

Relaciones de confianza

La relación de confianza entre dos dominios/bosques de AD es un vínculo de confianza que permite a los usuarios autenticados acceder a los recursos de otro dominio. La creación de cuentas duplicadas en dominios distintos anula la finalidad de tener una sola cuenta para toda la red, ya que los cambios efectuados en una cuenta deben realizarse también en el otro dominio.

Existen cuatro tipos de relaciones disponibles:

- Confianza externa

- Cuando los recursos están ubicados en un bosque diferente de AD. Una relación de confianza externa siempre es “no transitiva”.

- Confianza de dominios.

- Se crea cuando la relación es entre un bosque de AD y un directorio Kerberos que no sea Windows, como, por ejemplo, eDirectory.

- Confianza de bosques

- Permite compartir recursos entre diversos bosques. Son relaciones transitivas y pueden ser unidireccionales o bidireccionales.

- Confianza de acceso directo.

- Mejora el tiempo de inicio de sesión de los usuarios. Este tipo de confianza siempre es transitiva y puede ser unidireccional o bidireccional.

GPO

Las GPO son un conjunto de políticas que se crean para restringir el uso o el acceso a ciertas funcionalidades o recursos, ya sean aplicadas al dominio o a una sola unidad organizativa en concreto. Los principales objetos de directiva de grupo son:

- Default Domain Policy

- Políticas que pueden ser aplicadas a todos los equipos y los usuarios en el dominio actual.

- Default Domain Controller Policy

- Políticas que son aplicadas exclusivamente a los controladores de dominio disponibles.

Administración de la red

Windows instala los protocolos TCP/IP del tipo IPv4 e IPv6 por defecto. La conexión de red se puede configurar para cada uno de los adaptadores de red conectados en el equipo.

Para que el servidor actúe como router, debe contar con el rol de “Acceso remoto” instalado (no viene por defecto), que proporcionará las funciones de enrutamiento, lo que incluye enrutamiento NAT, para que los equipos de la red interna tengan acceso a internet.

Servidor DHCP

Con un servidor DHCP, podremos asignar la siguiente información a un equipo cliente perteneciente al dominio:

- Dirección IP.

- Máscara de subred.

- Puerta de enlace.

- Servicio DNS (instalado el correspondiente rol).

Dentro de un ámbito en el DHCP, encontramos los siguientes elementos que se pueden configurar:

- Conjunto de direcciones.

- Concesiones de direcciones.

- Reservas.

- Opciones de ámbito.

- Directivas.

Servidor DNS

Las zonas directas en un DNS son las encargadas de realizar las traducciones de un nombre de dominio a su dirección IP. Las zonas inversas, por el contrario, traducen de una dirección IP a nombre de dominio.

Una de las tareas más recomendables a la hora de configurar el servidor DNS es la de crear un reenviador condicional para permitir a nuestro servidor DNS consultar a otros servidores DNS externos.

En el servidor DNS podemos permitir o bloquear diferentes tareas para que los usuarios no tengan acceso a ciertas páginas web.

Escritorio remoto

El protocolo de escritorio remoto es un protocolo que permite al usuario del sistema conectar con un sistema remoto mediante una interfaz gráfica.

La NLA es una función de los servicios de escritorio remoto que requiere que el usuario que se conecta se autentique antes de que se establezca una sesión con el servidor.

Por seguridad, se recomienda activar la casilla Permitir solo las conexiones desde equipos que ejecuten Escritorio remoto con Autenticación a nivel de red para que solo los usuarios del dominio puedan acceder al servidor.

Puerta de enlace de escritorio remoto

Una alternativa a la conexión mediante VPN es el servicio de puerta de enlace de escritorio remoto.

Es un tipo de puerta de enlace que permite a los usuarios autorizados conectarse a equipos remotos de la red desde cualquier equipo con una conexión a internet.

La puerta de enlace de escritorio remoto usa el protocolo de escritorio remoto junto con el protocolo HTTPS (protocolo de transferencia segura de datos) para crear una conexión cifrada más segura. Consiste en hacer pasar la petición de conexión remota, puerto TCP 3389, por dentro de un túnel SSL que se establece entre el servidor de la puerta de enlace y el cliente solo para esta finalidad.

Para que funcione es imprescindible obtener un certificado SSL para el servidor de Puerta de enlace de escritorio remoto. Dicho certificado que será el que utiliceemos para cifrar las comunicaciones de los servicios de escritorio remoto entre el servidor y los clientes debe tener el mismo nombre DNS que utilizaremos para publicar los servicios RDS al exterior.

Servidor de aplicaciones

Un servidor de aplicaciones sirve para no tener que instalar algunos programas en ordenadores cliente, de forma que solo se instalan en el servidor y cualquier equipo que se conecta al servidor podrá ejecutar las aplicaciones que tengamos instaladas y configuradas para tal fin.

PowerShell

Microsoft ha incluido una línea de comandos que ha evolucionado a lo largo de los diferentes sistemas operativos que ha ido desarrollando. La apuesta actual es por PowerShell (PS), incluido en todos los sistemas operativos de Microsoft (aunque requiere la presencia de .NET framework).

Las órdenes en PS son muchas, ya que su entorno ha crecido de tal forma que se puede administrar casi cualquier característica de Windows y de otras aplicaciones sobre él.

PS tiene todas las características de cmd.exe, pero se diferencia en que:

- realiza otras tareas que permiten el acceso a elementos internos más profundos de Windows.

- está basado en objetos, de manera que se obtiene la información en forma de objetos en lugar de texto.

PS no se define como una línea de comandos exclusivamente, sino que también actúa como entorno basado en scripts, donde se pueden desarrollar comandos propios o combinar varios para facilitar la gestión del sistema.

Existen dos opciones a la hora de ejecutar PS:

- Con entorno gráfico llamado PowerShell ISE (Integrated Scripting Enviroment).

- Con una consola de texto que se parece a la línea de comandos tradicional.

Todos los comandos reciben el nombre de cmdlets (de command-let). Para conocer todos los cmdlets que hay disponibles en el sistema, basta con ejecutar la siguiente orden:

Get-Command -CommandType cmdlet | Measure-Object.

Es útil contar con una cheat sheet para tener una referencia de los comandos más habituales

En todo caso, con propositos de instalación, configuración y administración, se muestran algunos ejemplos:

- Administración de usuarios

Para ver cuentas de usuario en el sistema: Get-LocalUser Para crear un usuario es necesario hacerlo como administrador: #Ejecutar PowerShell como administrador #Crear la contraseña con SecureString $pass=ConvertTo-SecureString "1234Asdf_" -asplaintext -force #Crear usuario con contraseña New-LocalUser usuario -Password $pass Cambiar la contraseña de un usuario: #El usuario tiene que existir $pass2=ConvertTo-SecureString "11234Aaaa_" -asplaintext -force Set-LocalUser -Name usuario -Password $pass2 Para eliminar un usuario: #Es necesario abrir PowerShell como administrador Remove-LocalUser usuario

- Administración de procesos

# Consulta Get-Process | more # Consulta de los que empiezan por win Get-Process -Name win* # Información detalla de proceso explorer Get-Process -Name explorer | Format-List * # Detener todos los procesos cuyo nombre comience por firefox Stop-Process -name firefox # Detener proceso con id 2456 pidiendo confirmación antes Stop-Process -id 2456 -confirm # Iniciar proceso notepad.exe (bloc de notas) Start-Process notepad.exe

- Administración de servicios

# Obtener todos los servicios Get-Service # Obtener los servicios que empiecen por se Get-Service -Name se* # Obtener los servicios en equipo remoto ServidorPrincipal Get-Service -ComputerName ServidorPrincipal # Reiniciar el administrador de trabajos de impresión Restart-Service -Name spoole:

- Administración de directorio activo

# Añadir usuario dsadd user "CN=conta1,OU=Contabilidad,DC=priServer,DC=local" # Crear un grupo dsadd group "cn=Conta, ou=Contabilidad,dc=priServer,dc=local"

Instalación e configuración de sistemas en red local - Entornos Linux

Actualización del sistema operativo

Para garantizar que nuestro sistema Linux tiene las últimas versiones, tanto de paquetes como del propio núcleo, emplearemos los siguientes comandos:

sudo apt update sudo apt upgrade sudo apt dist-upgrade

Configuración

Administración de usuarios

Entre los archivos de configuración para la administración de usuarios, se pueden encontrar:

/etc/passwd: Este archivo es el que encarga de almacenar los datos de los usuarios del sistema operativo. /etc/shadow: Este archivo se encarga de guardar, entre otras cosas, la encriptación de la contraseña de los usuarios. /etc/group: En este fichero se guarda toda la información relacionada con los grupos de usuarios a los que pertenecen los usuarios del sistema.

Aunque suele existir cierta polémica, es posible identificar tres tipos de usuarios en Linux:

- Usuario superusuario o administrador (root)

- Usuarios especiales

- Usuarios normales

Los principales comandos para la gestión de usuarios son:

- useradd

- usermod

- userdel

- passwd.

Administración de paquetes

La forma más cómoda y automática de instalar o eliminar paquetes es desde una línea de comandos. Existen varios comandos relacionados:

- dpkg

- apt-get

- apt-cache

- apt

Administrador de discos

Modificar o administrar las particiones de los discos en Linux es una labor que todo administrador debe controlar. Para dicha labor, se tienen los siguientes comandos:

- fdisk

- parted.

Monitor de recursos

El comando top permite monitorizar los recursos.

Permisos

En Linux, el acceso, tanto de los usuarios como de los grupos de usuarios, a ciertos recursos del sistema se determina mediante permisos. Según la filosofía de los sistemas Linux, usuarios, directorios, archivos y hasta los dispositivos son gestionados como un archivo al que se le asignan derechos de acceso a ciertos contenidos.

En Linux, todo fichero tiene tres niveles de permisos de acceso:

- los del propietario del archivo

- los del grupo de usuarios que podrán acceder al archivo

- los que se aplican al resto de usuarios del sistema.

Se muestran a continuación cambios en los permisos del fichero script.sh:

#Dar permiso de ejecución al dueño: chmod u+x script.sh #Quitar permiso de ejecución a todos los usuarios: chmod -x script.sh #Dar permiso de lectura y escritura a los demás usuarios: chmod o+r+w script.sh

Gestión y control de procesos

En linux, los procesos pueden estar en diferentes estados:

- en espera no interrumpible

- en espera interrumpible

- en ejecución

- detenido

- zombi

Para listar comandos se utiliza el comando ps.

Para ver un informe en tiempo real se utilizan las herramientas top/htop

El comando nice sirve para ver el valor de prioridad predeterminada. Y también puede usarse para iniciar un proceso con una prioridad diferente mediante la opción -n con un valor positivo para aumentar el valor de prioridad y un valor negativo para disminuirlo.

nice -n 15 sh programa.sh

Podemos cambiar la ejecución de procesos entre primer y segundo plano con los comandos fg y bg.

Y finalmente, podemos mater los procesos de entre otras formas con el comando killall;

killall firefox

Otras configuraciones

Con los comandos date y timedatectl podremos ver la fecha y cambiar la configuración horaria.

Administración de la red

DHCP

El fichero /etc/dhcp/dhcpd.conf contendrá la configuración del servidor DHCP con los siguientes parámetros:

- Máscara de subred.

- Duración de las direcciones.

- Direcciones del servidor DNS.

- Rango de direcciones que se han de usar.

- Dirección de la puerta de enlace y más.

SSH

SSH sirve para acceder a máquinas remotas de una forma segura, ya que la conexión va cifrada. Es necesario preparar el equipo para suministrar el servicio SSH. Para ello, vamos a usar OpenSSH y, por tanto, vamos a instalarlo.

Para realizar la conexión en un equipo Windows, podemos valernos de las herramientas PuTTY y Xming para realizar la conexión, aunque es posible que no se tenga toda la versatilidad y la potencia nativa de SSH.

VNC

VNC permite gestionar remotamente un equipo de forma gráfica. Es independiente de la plataforma, por lo que permite la conexión remota desde cualquier sistema operativo que admita VNC.

VNC no utiliza protocolos seguros cuando se conecta, por tanto, emplearemos una pasarela SSH para establecer una conexión segura con nuestro servidor y, a continuación, indicarle al cliente VNC que utilice esa pasarela en lugar de realizar una conexión directa.

Iptables

Iptables es el firewall por defecto de Linux. Supervisa el tráfico, tanto entrante como saliente, a un servidor mediante reglas. Por ejemplo, para aceptar paquetes desde la dirección 192.168.1.14.

sudo iptables -A INPUT -s 192.168.1.14 -j ACCEPT

Servidor de impresión y de archivos

Samba brinda toda la ayuda para que las máquinas Windows y Linux/Unix puedan coexistir en una misma red, proporcionando un espacio común para realizar transferencias de datos entre Windows y un Linux. Además, va a permitir compartir otros recursos, como impresoras, independientemente del sistema operativo.

Un servidor Samba Linux regula el intercambio de archivos y servicios en la red, como un servidor de Windows, ya que, desde la versión 4, asume el papel de controlador de dominio con Microsoft Active Directory.

Este paquete de software libre implementa el protocolo de red SMB/CIFS en sistemas Unix y Linux, lo que lo hace compatible con la red de distribución de Windows, ya sea como cliente o como servidor.

El archivo de configuración de Samba es smb.conf. Solo el usuario administrador(root) o usuarios con permisos de administrador pueden modificar este fichero.

Cada usuario de Samba necesita una cuenta en el servidor. Es muy importante registrar a los usuarios en la base de datos de Samba, ya que, en caso contrario, no podrán acceder a los recursos compartidos con contraseña.

Servidor de impresión

CUPS gestiona los trabajos y las colas de impresión, proporcionando impresión en red mediante el estándar IPP (Internet Printing Protocol, protocolo de impresión en internet).

CUPS dispone de una sencilla herramienta basada en web para la configuración y la administración, que puede ser accedida desde el navegador de la siguiente manera:

http://localhost:631.

Del mismo modo que se agregó una impresora local a nuestro sistema Linux a través de CUPS, podremos añadir impresoras compartidas en sistemas Windows.

El procedimiento es muy similar, con la salvedad de que, en lugar de elegir una impresora local, deberemos elegir Otras impresoras en red (Other Network Printers, en caso de tener una versión en inglés) y marcar la opción Windows Printer via SAMBA (impresora Windows a través de Samba).

La mayoría de distribuciones Linux incorporan en su núcleo (kernel) la capacidad para manejar cuotas. En caso contrario, se necesitará instalar los siguientes paquetes: quota y quotatool.

Para que el sistema pueda gestionar las cuotas de un dispositivo de almacenamiento, este debe montarse teniendo en cuenta dicha característica. Para ello, se necesita modificar el fichero /etc/fstab.

Se deben añadir los parámetros usrquota,grpquota.

Herramientas de línea de comandos

En ocasiones, es útil saber qué trabajos están actualmente en una cola de impresión particular. Para ver la cola de impresión por defecto, tenemos el comando lpq. El comando lpstat sirve para ver una lista de las impresoras disponibles:

lpstat -p -d -p: especifica que deseamos ver una lista de las impresoras. -d: informa sobre la impresora o la clase predeterminada actual.

Para imprimir a una impresora específíca existen dos opciones:

ld -d nombre-impresora lpr -P nombre-impresora

LDAP

Linux mantiene a los usuarios registrados en el archivo /etc/passwd, por lo que, si se deseas acceder al equipo, se debe tener un usuario definido en ese archivo. Cuando en una organización hay centenares de equipos las tareas de administración de usuarios requiere de otra solución: un sistema centralizado de administración de cuentas de usuario y una base de datos para mantener toda la información, tal y como Microsoft ofrece su AD.

La solución más utilizada para esta situación es el protocolo ligero de acceso a directorio (LDAP). El funcionamiento de acceso y administración es muy similar a AD de Microsoft.

Desde el punto de vista de la administración de sistemas, que un sistema utilice un servicio de directorio común, diseñado de manera adecuada, permite controlar más fácilmente los fallos o los riesgos y concentrar los esfuerzos en mejorar la administración del mismo.

OpenLDAP va a permitir que nuestra organización cumpla los siguientes requisitos:

- Autenticación contra un único punto centralizado de la red.

- Conexiones cifradas con TLS.

- Identificación de estaciones mediante certificados digitales, de forma que únicamente podrán conectarse al servidor los clientes que dispongan de un certificado creado por la organización, y viceversa.

- Política de contraseñas homogénea y robusta.

- Los usuarios definidos en OpenLDAP dispondrán de campos en los que se especificará a que máquinas tienen acceso. La autorización a los servicios de cada máquina se delegará a cada servidor para no perder flexibilidad.

Algunos de los objetivos que se persiguen con las políticas de contraseñas son:

- Garantizar que los usuarios cambien sus contraseñas periódicamente. – Obligar a los usuarios a que sus contraseñas cumplan los requisitos de construcción.

- Restringir el uso de contraseñas antiguas.

- Impedir que se obtengan contraseñas mediante ataques por fuerza bruta.

Los principales comandos para la gestión son:

- ldapadd

- ldapdelete

- ldapmodrdn

- ldapsearch.

phpLdapAdmin es una herramienta cliente que permite administrar de una forma sencilla y gráfica un servidor LDAP a través de un navegador web.

Para transmitir información cifrada (protocolo https), openLDAP también se puede configurar para que utilice las prestaciones de cifrado que ofrece OpenSSL.

Una opción cuando estamos ante redes heterogéneas es almacenar la información del entorno de red en un directorio, a través de un servicio de directorio LDAP. Esto permite acceder a toda la información de forma estandarizada, ágil y segura. Un ejemplo de tal implementación es instalar un servidor OpenLDAP, integrarlo con PAM (módulos de autenticación conectables) para autenticar clientes Linux/Unix e integrarlo con Samba para autenticar clientes Windows.

Facilitades de gestión

SNMP

El modelo TCP/IP añade el protocolo SNMP (Simple Network Monitor Protocol) que incluye en el nivel de Aplicación (capa 7 OSI) como un protocolo separado para el transporte de la información de gestión.

Actualmente se utiliza la versión 2 del protocolo: SNMPv2, aunque existen especificaciones para la versión 3 (SNMPv3) que añade numerosas funcionalidades en aspectos de seguridad, sin embargo, no ha sido mayoritariamente aceptado en la industria.

Los dispositivos que normalmente soportan SNMP incluyen routers, switches, servidores, estaciones de trabajo, impresoras, bastidores de módem y muchos más. Permite a los administradores supervisar el funcionamiento de la red, buscar y resolver sus problemas, y planear su crecimiento.

SNMP es un componente de la suite de protocolo de Internet como se define por el IETF. Se compone de un conjunto de normas para la gestión de la red, incluyendo:

- una capa de aplicación del protocolo

- una base de datos de esquema

- un conjunto de objetos de datos.

Una red administrada a través de SNMP consta de cuatro componentes clave:

- Sistemas administradores de red (Network Management Systems, NMS);

- Dispositivos administrados

- Agentes

- Base de Información

Estos componentes tienen las siguientes funciones:

- Administrador de red

- Un sistema administrador de red (NMS) ejecuta aplicaciones que supervisan y controlan a los dispositivos administrados.

- Los NMS's proporcionan el volumen de recursos de procesamiento y memoria requeridos para la administración de la red. Uno o más NMS's deben existir en cualquier red administrada.

- Dispositivo administrado

- Un dispositivo administrado es un dispositivo que contiene un agente SNMP y reside en una red administrada.

- Estos recogen y almacenan información de administración, la cual es puesta a disposición de los NMS's usando SNMP. Los dispositivos administrados, a veces llamados elementos de red, pueden ser routers, servidores de acceso, switches, bridges, hubs, computadores o impresoras.

- Agente

- Un agente es un módulo de software de administración de red que reside en un dispositivo administrado. Un agente posee un conocimiento local de información de administración (memoria libre, número de paquetes IP recibidos, rutas, etcétera), la cuales traducida a un formato compatible con SNMP y organizada en jerarquías.

- Base de Información de Gestión (MIB)

- Base de datos virtual que contiene información sobre los objetos gestionables, a la que tienen acceso los agentes vía SNMP.

RMON

RMON es una especificación desarrollada por IETF (Internet Engineering Task Forcé) para la monitorización remota de redes de área local. Está basada en el modelo cliente/servidor de forma que el cliente lo constituye la aplicación que se ejecuta en la estación de gestión y que presenta la información al usuario, y el servidor es el agente, que analiza el tráfico de la red y produce la información. RMON define las funciones de supervisión de la red y las interfaces de comunicaciones entre la plataforma de gestión SNMP, los monitores remotos y los agentes de supervisión, que incorporan los dispositivos inteligentes.

La comunicación se realiza a través del protocolo SNMP.

Permite al administrador de la red analizar y vigilar el tráfico en los segmentos alejados de una red local. Con esta información se puede detectar, aislar, diagnosticar y señalar problemas potenciales y reales de la red antes de que se produzcan.

Webmin

Herramienta software libre de configuración de sistemas accesible vía web para sistemas Unix. Permite configurar aspectos internos de muchos sistemas libres, como el servidor web Apache, PHP, MySQL, DNS, Samba, DHCP, entre muchos otros.

IDS

Signature-based IDS Tools y Anomaly-based IDS Tools

With a signature-based IDS, aka knowledge-based IDS, there are rules or patterns of known malicious traffic being searched for. Once a match to a signature is found, an alert is sent to your administrator. These alerts can discover issues such as known malware, network scanning activity, and attacks against servers.

With an anomaly-based IDS, aka behavior-based IDS, the activity that generated the traffic is far more important than the payload being delivered. An anomaly-based IDS tool relies on baselines rather than signatures. It will search for unusual activity that deviates from statistical averages of previous activities or previously seen activity. For example, if a user always logs into the network from California and accesses engineering files, if the same user logs in from Beijing and looks at HR files this is a red flag.

Advantages and Disadvantages

- Fewer false positives occur with signature-based detection but only known signatures are flagged, leaving a security hole for the new and yet-to-be-identified threats.

- More false positives occur with anomaly-based detection but if configured properly it catches previously unknown threat

Network-Based IDS (NIDS) y Host-based IDS (HIDS)

LosNetwork-based intrusion detection systems (NIDS), también conocidos como ambién conocido como Sistema de detección de intrusos en una Red, operan inspeccionando todo el tráfico de un segmento de red con la intención de detectar actividad maliciosa. La interfaz del dispositivo NIDS debe funcionar en modo promiscuo capturando así todo el tráfico de la red.

El dispositivo NIDS monitoriza y alerta basándose en patrones de tráfico o firmas. Cuando un evento malicioso es marcado por el dispostivo, la información relevante es logueada para ser monitorizada y así, en combinación con eventos recopilados de otros sistemas y dispositivos, tener un foto completa de la seguridad de la red. Esta herramiento no correlaciona los logs por si misma, si no que esta función es generalmente delegada al Security Information and Event Manager (SIEM).

HABLAR DE SNORT, SURICATA y ZEEK

Los Host-based intrusion detection systems (HIDS) funcionan monitorizando la actividad que ocurre internamente en los endpoint host. Las aplicaciones HIDS(antivirus, software de deteción de spyware, firewalls) son habitualmente instalados en todos los equipos conectados a internet en la red o en las subredes donde se encuentran sistemas críticos como son los servidores.

Los HIDS buscan actividades inusuales o sospechas examinando los logs creados por el sistema operativo, buscando cambios que se hayan producido en ficheros clave del sistema, el software instalado, y en ocasiones examinando las conexiones de red que el equipo realiza.

En los inicios los primeros sistemas HIDS eran muy básicos; habitualmente creaban hashed MD5 de archivos de forma recurrente buscando discrepancias utilizando un proceso conocido como file integrity monitoring (FIM). Desde entonces, los HIDS han crecido en complejidad y realizan una variedad de funciones de seguridad que seguro que seguirá incrementandose. En la actualidad esto incluye capacidades de Endpoint Response (EDR).

HABLAR DE OSSEC

SIEM

Un sistema de Gestión de Eventos e Información de Seguridad (en inglés, Security Information and Event Management, SIEM) es un sistema que centraliza el almacenamiento y la interpretación de los datos relevante de seguridad.

De esta forma, permite un análisis de la situación en múltiples ubicaciones desde un punto de vista unificado que facilita la detección de tendencias y patrones no habituales. La mayoría de los sistemas SIEM funcionan desplegando múltiples agentes de recopilación que recopilan eventos relacionados con la seguridad.1

Un sistema SIEM combina funciones de un sistema de Gestión de Información de Seguridad (Security Information Management, SIM), encargado del almacenamiento a largo plazo, el análisis y la comunicación de los datos de seguridad, y un sistema de Gestión de Eventos de Seguridad (Security Event Management, SEM), encargado del monitoreo en tiempo real, correlación de eventos, notificaciones y vistas de la consola de la información de seguridad2

Algunos proveedores de SIEM son:

IPS

Un Sistema de Prevención de Intrusos o Intrusion Prevention System ("IPS" en sus siglas en inglés), es un dispositivo de seguridad de red que monitoriza el tráfico de red y/o las actividades de un sistema en busca de actividad maliciosa.

Entre sus principales funciones, se encuentran no sólo la de identificar la actividad maliciosa, sino la de intentar detener esta actividad. Esta es la característica que distingue a este tipo de dispositivos de los llamados Sistemas de Detección de Intrusos o Intrusion Detection Systems ("IDS" en sus siglas en inglés).

Entre otras funciones (como en el caso del IDS) se tiene que poder alertar al administrador ante la detección de intrusiones o actividad maliciosa, mientras que es exclusivo de un Sistema de Prevención de Intrusos (IPS) establecer políticas de seguridad para proteger al equipo o a la red de un ataque.

De ahí que se diga que un IPS protege a una red o equipo de manera proactiva mientras que un IDS lo hace de manera reactiva.

Otras funciones importantes de estos dispositivos de red, son las de grabar información histórica de esta actividad y generar reportes.

Los IPS se clasifican en cuatro diferentes tipos:

- Basados en Red Lan (NIPS): monitorizan la red lan en busca de tráfico de red sospechoso al analizar la actividad por protocolo de comunicación lan.

- Basados en Red Wireless (WIPS): monitorean la red inalámbrica en busca de tráfico sospechoso al analizar la actividad por protocolo de comunicación inalámbrico.

- Análisis de comportamiento de red (NBA): Examina el tráfico de red para identificar amenazas que generan tráfico inusual, como ataques de denegación de servicio ciertas formas de malware y violaciones a políticas de red.

- Basados en Host (HIPS): Se efectúa mediante la instalación de paquetes de software que monitoriza un host único en busca de actividad sospechosa.

Los IPS categorizan la forma en que detectan el tráfico malicioso basándose en:

- firmas: como lo hace un antivirus.

- políticas: el IPS requiere que se declaren muy específicamente las políticas de seguridad.

- anomalías: en función con el patrón de comportamiento normal de tráfico.

Sistemas de monitorización

Mientras que un sistema de detección de intrusos monitoriza una red por amenazas del exterior (externas a la red), un sistema de monitorización de red busca problemas causados por la sobrecarga y/o fallas en los servidores, como también problemas de la infraestructura de red (u otros dispositivos).

Por ejemplo, para determinar el estatus de un servidor web un software de monitorización puede enviar, periódicamente, peticiones HTTP (Protocolo de Transferencia de Hipertexto) para obtener páginas.

Comúnmente, los datos evaluados son tiempo de respuesta y estadísticas tales como consistencia y fiabilidad.

Zabbix, Nagios y Pandora FMS son tres de los ejemplos más destacados de sistemas de monitorización.

Conclusións

Relación co currículo

Bibliografía

- Administración de sistemas operativos. Feria Martínez, José F. Editorial Síntesis.ISBN: 9788413570693

- Alberto León-García, Indra Widjaja; "Redes de Comunicación". Primera edición. 2001. Ed. Mc Graw Hill

- William Stallings.; "Comunicaciones y Redes de Computadores", sexta edición. Ed. Prentice-Hall. 2000.

- Andrew S. Tanenbaum;" Redes de computadores". Ed. Prentice-Hall. 2003.

- Kurose, James; Ross, Heith; "Redes de computadoras: un enfoque descendente" Ed. Pearson. 2017